Курсы криптовалют к биткоину

- Эфириум 0.03897

- Tether 1.483E-5

- Binance Coin 0.008816

- Solana 0.002497

- USD Coin 1.484E-5

- Рипл 7.926E-6

- Dogecoin 2.075E-6

- TRON 2.376E-6

- Tokamak Network 7.772E-5

- Cardano 5.421E-6

- Avalanche 0.0004109

- SHIBA INU 2.715E-10

- ChainLink 0.0001794

- Bitcoin Cash 0.005287

- Polkadot 6.407E-5

- NEAR Protocol 6.93E-5

- LEOcoin 8.786E-5

- Dai 1.484E-5

- Salmonation 2.869E-5

Классификация алгоритмов криптовалют

Вы обратили внимание, что валюта, которая используется в сети Интернет (прежде всего, биткоин), имеет приставку «крипто» от слова криптография? И действительно, для добычи тех или иных криптовалют необходимо использовать специальные алгоритмы дешифрования информации.

Алгоритмы дешифрования

На данный момент времени существует достаточно много алгоритмов дешифрования криптовалют. Среди них наибольшую популярность получили следующие:

- SHA-256 – этот алгоритм, собственно говоря, является родоначальником биткоина. На начальных этапах своего развития он был относительно прост и мог работать на стандартных процессорных системах. Понятно, что с развитием криптовалюты как платежной системы и обретением популярности SHA-256 значительно усложнился. Однако, не смотря на свою «древность» он вполне актуален и в наши дни.

- Scrypt. В некотором роде это последователь SHA-256. В качестве входных данных выступает определенный блок информации из общего распределенного объема, в котором пользователь ищет необходимый хэш. Он ориентирован в большей степени на использование возможностей и мощностей видеокарт.

- Х11 – совокупность 11-и отдельных алгоритмов, каждый из которых призван решать свою задачу (функцию) в процессе хэширования. Подобный подход позволяет в сравнении с классическими алгоритмами сократить затраты на электроэнергию и теплоотвод практически на треть.

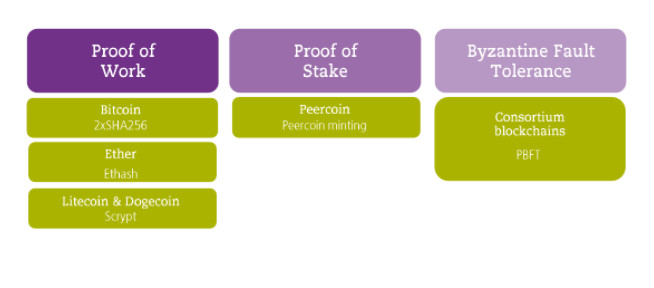

Алгоритмы защиты добываемых монет и совершаемых транзакций (алгоритмы консенсуса блокчейн)

Стоит понимать, что добыть электронные монеты – это только «половина дела». Их еще необходимо сохранить и безопасно передать другим пользователям в качестве оплаты за товары и услуги. Для этого были придуманы специальные алгоритмы консенсуса блокчейн.

По большому счету, в криптовалютных сетях можно встретить только два типа сообщений – непосредственно информация о совершаемой операции и блоки данных о совершенных ранее транзакциях, которые помещаются в распределенный реестр. При этом важно понимать, что реестр не только и не столько распределен, сколько децентрализован.

Если сами транзакции отправляются и передаются просто и без каких-то сложных последовательностей действий, то цепочки блоков формируются гораздо сложнее. Суть их заключается в добавлении отдельных операций, которые условно «одобряются» всеми участниками системы. Только после этого формируется цепочка, а сама транзакция считается завершенной.

Рассмотрим наиболее распространенные и эффективные алгоритмы формирования цепочек блоков:

Proof of Work (POW)

Принцип работы основан, собственно говоря, на его названии, которое можно перевести как «доказательство работы». Подобного рода алгоритмические решения практиковались достаточно давно, еще на заре становления и развития вычислительной техники. Актуальны они, кстати, и по сегодняшний день, и не только в области криптовалютного рынка. Идею подобного рода защиты придумали еще в далеком 1993 году в проекции защиты ресурсов от спама. Пользователь на этапе получения доступа к определенной информации или каким-то ресурсам должен решить достаточно сложную задачу. При этом она, в конечном счете, должна быть посильна всем пользователям системы. Со временем она интерпретировалась и развивалась.

Интегрирование технологии в добычу и распределение криптовалют началось с первой монеты – биткоина. Майнеры выполняют определенные математические функции, которые получили название хэши. Для этого непосредственного участия человека не требуется – все действия целиком и полностью отводятся компьютерной техники. На достижение поставленной цели майнерам отводится определенное время. При этом присутствует и определенный соревновательный элемент. Собственно говоря, кто первый найдет решение, тот и получает весь бонус в виде вознаграждения, а также комиссионные от транзакций, которые входят в данный блок. Вознаграждение постоянно меняется, но несущественно (не путать с курсом криптовалют) и составляет на данный момент времени, предположим, для биткоина, 12,5 монет. По сути, очень неплохой, можно сказать, отличный бонус.

Что же стоит отнести к индивидуальным особенностям Proof of Work?

- Большие объемы работ, которые необходимо выполнить для достижения поставленной задачи, и, при этом, крайне быстрый анализ и проверка результата.

- Под процессом работы понимают майнинг.

- Наличие ярко выраженной соревновательной составляющей. Победитель получает все, остальные – начинают работу сначала без прибыли, но с ощутимыми затратами на предыдущий майнинг.

В чем же практическая составляющая?

Суть всех этих «мудреностей» сводится к максимальной защите монет. Если злоумышленник предпримет какие-то противоправные действия в блокчейне, то остальные пользователи простым большинством проигнорируют вносимые изменения. Как следствие, и доступа к криптовалюте получено не будет. Безусловно, можно попытаться получить большинство, известное под названием «атака 51%». Но для достижения этой цели необходимо уж очень большой объем ресурсов и вычислительных мощностей. По этой причине подобной атаки теоретически побаиваются, но на практике о ней даже мало кто знает.

Очевидные преимущества Proof of Work

В этом ракурсе стоит выделить максимальную защиту данных. Подключиться и работать с криптовалютами может каждый, но для несанкционированного доступа требуются «неподъемные» на сегодняшний день ресурсы. В результате фактов взлома блокчейнов пока не зафиксировано. Прошла информация о воровстве биткоинов на одной из японских бирж. Однако в этом случае доступ был получен способом, отличным от взлома непосредственно блокчейна.

Недостаток – бесполезность для человечества

По большому счету, майнинг – это условный монстр, который поглощает огромные энергетические ресурсы, сравнимые с потреблением энергии совсем немалыми странами, как вариант, Исландии. При этом на выходе имеются некие виртуальные деньги, доступные далеко не всем и, самое главное, ничем не подкрепленные. Вполне осязаема вероятность, что через пару лет криптовалюты (все или отдельные из них просто обесценятся и про них банально забудут) В результате «в неизвестность» уходят громадные ресурсы Земли.

Proof of Stake (PoS)

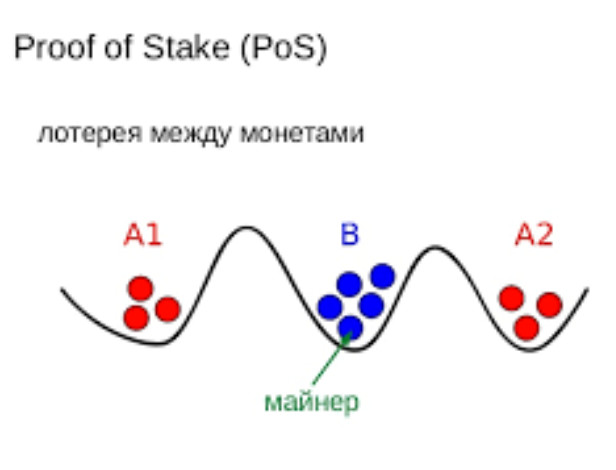

Переводится данная технология как «подтверждение доли». Это означает, что данная технология кардинально отличается от вышеописанного алгоритма Proof of Work. В рассмотренном случае блок формировался при непосредственном участии всех пользователей системы. Здесь же блок создается одним пользователем. Однако, кто это будет в каждом конкретном случае определяет случай. При этом шансы каждого владельца токенов неравнозначны. Чем больше монет той или иной коин-валюты имеется на счету, тем выше вероятность получить столь ответственное и важное для всех членов сети право.

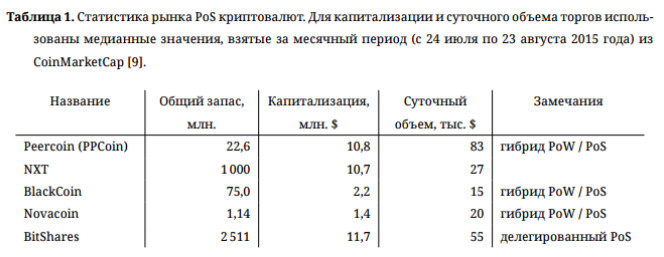

История данного алгоритма на данный момент совсем незначительная – всего 5 лет, и началась она с такой криптовалюты как PPCoin, ныне называемая PeerCoin. Но в мире она получила весьма широкое распространение. В первую очередь подобные алгоритмические решения актуальны для тех криптомонет, которые в данный момент только образуются, причем в строго ограниченном, фиксированном количестве. Их дальнейшее увеличение (эмиссия) либо не планируется, либо вообще не предусмотрено.

В сетях Proof of Stake (PoS) майнинг также иногда называют достаточно непривычным для нас термином форджинг, но суть от этого совершенно не меняется. Сразу возникает два основных вопроса:

- Не могут ли злоумышленники корректировать информацию в блоках, если каждый из них создается одним пользователем?

- А что за «интерес» честному пользователю от создания за счет его ресурсов каких-то там отдельных блоков, составляющих цепочки – блокчейны?

По первому вопросу: слишком мала вероятность того, что право создания перейдет именно к злоумышленникам. Слишком большими запасами данной криптовалюты необходимо обладать, чтобы всерьез рассчитывать на «удачу». Но, если удастся собрать подавляющее большинство монет, то в чем смысл мошенничества?

По второму вопросу: в качестве бонуса создатель блока получает все комиссионные отчисления, которые положены по тем транзакциям, которые будут включены в блок.

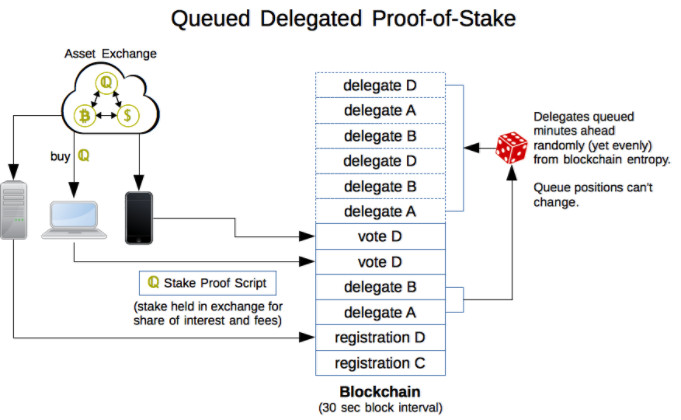

Delegated Proof of Stake

Необходимо отметить, что в чистом формате PoS используется крайне редко. На рынке представлены разнообразные модификации технологии, среди которых отдельно необходимо выделить Delegated Proof of Stake (DPoS). Этот термин стоит переводить как «делегирование подтверждения доли».

Суть процесса заключается не в случайном выборе участника системы, который в дальнейшем будет формировать конкретный блок, а в делегировании (предоставлении) ему таких прав. Каждый владелец токенов отдает свое право создания другому участнику. Доля в общем объеме голосов зависит от количества имеющейся в распоряжении криптовалюты.

На этом, собственно говоря, участие того или иного пользователя в работе системы не ограничивается. Все владельцы токенов имеют право участвовать посредством голосования в работе системы, как вариант, по поводу изменения методов и параметров функционирования сети.

Многие известные проекты, в том числе и такие как Эфириум, планируют переход именно на Proof of Stake. Это связано со стремлением организаторов проектов минимизировать энергетические затраты, упростить принципы управления, а также снизить влияние на экологическую обстановку на планете.

Преимущества Proof of Stake и ее модификаций

К прямым и очевидным преимуществам использовании алгоритмов, выполненных по технологии Proof of Stake, стоит отнести следующие:

- минимизация расходов электрической энергии. Для участия в проекте необходимо иметь включенный в сеть компьютер. Но при этом оборудование не выполняет каких-то сверхсложных арифметических вычислений. Как следствие и энергии оно потребляет минимум.

- Исходя из первого пункта вытекает и следующий. У пользователя автоматически отпадает необходимость и желание безгранично увеличивать имеющиеся у него вычислительные мощности. По сути, подобного рода подход делает проект универсальным и более демократичным, поскольку в нем эффективно может работать большее количество людей в не зависимости от их изначальных финансовых возможностей.

- Для реального воздействия на сеть злоумышленникам необходимо иметь в своем активе подавляющее большинство выпущенных монет, что чисто экономически практически невыполнимо. Если отдельный пользователь начнет активно скупать большое количество криптовалюты, то рынок банально отреагирует резким увеличением стоимости. Таким образом, можно говорить о достаточно высокой практической защищенности системы. Да и не будет совершать атаку на сеть тот, кто сам рискует в этом случае огромным состоянием, поскольку могут быть нарушены цепочки и устойчивость системы. Как следствие, и резко упадет стоимость монет.

Недостатки Proof of Stake

Подобный подход к управлению системой может, в конечном счете, привести к концентрации основных активов у ограниченного числа пользователей. Во-первых, они, если сумеют договориться, смогут навязывать свои решения остальным владельцам токенов. Во-вторых, говорить в этом случае о какой-то мало-мальски реальной децентрализации уже не приходится.

Альтернативные пути поиска консенсуса

Вышеперечисленные алгоритмы являются на сегодняшний день наиболее распространенными и востребованными. Они обеспечивают прозрачность событий и надежность транзакций, безопасность системы от атак злоумышленников. Однако существуют и иные, альтернативные пути поиска консенсуса между владельцами той или иной криптовалюты.

Proof of Importance

Данный подход позволяет организовать поощрение участников не только на основе имеющегося капитала (что также не исключается), но и по иным показателям активности, как вариант, это может быть количество совершаемых транзакций, их монетарный объем, активность в самой сети, репутация участника системы и так далее.

Proof of Activity

Данный алгоритм следует перевести как «доказательство активности». Он представляет собой с практической точки зрения некий симбиоз между Proof of Stake и Proof of Work. Разработчики постарались взять из этих алгоритмических решений исключительно положительные стороны и синтезировать из них новый алгоритм. Однако пока он еще серьезного распространения не получил.

Proof of Burn – «доказательство сжигания»

Многие специалисты этот алгоритм добывания и хранения монет считают не совсем корректным. Тем не менее, он имеет право на жизнь и в некоторых случаях вполне эффективно используется. Суть его заключается в следующем. Пользователь отправляет на установленный системой счет определенное количество монет криптовалюты. Подобное действие позволяет участнику системы «добывать» (майнить) новые монеты точно на таких же условиях как и иные пользователи, внесшие плату. Кстати, с коммутирующего счета деньги вывести или потратить уже не получится. Имеет смысл говорить о фиксированной плате за право работы. Так, в свое время, золотоискатели выкупали участки. И также как и в наши дни, кому-то везло и он «срывал куш», иные же оставались в проигрыше.

Proof of Capacity

Подобный алгоритм ориентирован на использование ресурсов жестких дисков. Каждый из майнеров предоставляет во всеобщее пользование свободное место жесткого диска. По этой причине данную технологию принято называть «майнинг в обмен на мегабайты».

Proof of Storage

Крайне схожая технология с Proof of Capacity. Жесткие диски участников выступают в качестве физической основы облачных хранилищ. Чем больше места предоставлено, тем выше возможности добычи токенов.

В заключение стоит отметить, что оптимальный и универсальный для всех случаев алгоритм пока не разработан. И приходится использовать те, которые известны. Но создание новых и совершенствование имеющихся технологий активно ведется во всем мире. Причем занимаются этим не только отдельные программисты или компании, но и правительственные структуры многих государств – некоторые открыто, как Венесуэла, иные пока секретно. Выгодность криптовалют в данный момент времени очевидна, и не использовать это в своих целях крайне недальновидно и неразумно.

.jpg)

.jpg)